Am Abend des 30. Dezember wird mir klar: Das Congress Center Hamburg sieht völlig unspektakulär aus. Keine bunten Lichtinstallationen, keine selbstgebauten Drohnen, die um das Gebäude schwirren, und vor allem nicht die Rakete „Fairydust“ vorm Eingang: Die Hacker bauen ab. „You can create beauty on a computer“ – dieses Paradigma der Hacker-Ethik wird angesichts des grauen Kongressbaus noch besser greifbar.

Zum 31. Mal fand nach den Weihnachtsfeiertagen 2014 der Chaos Communication Congress statt. Über 10.000 Teilnehmer konnte der Congress diesmal verzeichnen – ein neuer Rekord. Man taucht ein wenig in eine andere Welt ein für diese vier Tage. Es gibt immer was Neues zu entdecken, auch wenn alte Traditionen wie z.B. das Bällebad oder Löten beim Project Blinkenlights bleiben. Seit 15 Jahren kann man auch nicht nur Codes, sondern Schlösser auf dem Kongress knacken. Sportfreunde der Sperrtechnik heißt das dann. Auch Buchliebhaber finden sich unter den Techniknerds – die „Dead Tree Lovers“. Und die wollen sogar eine alte Hackerzeitschrift, die Bayrische Hackerpost, wieder aufleben lassen.

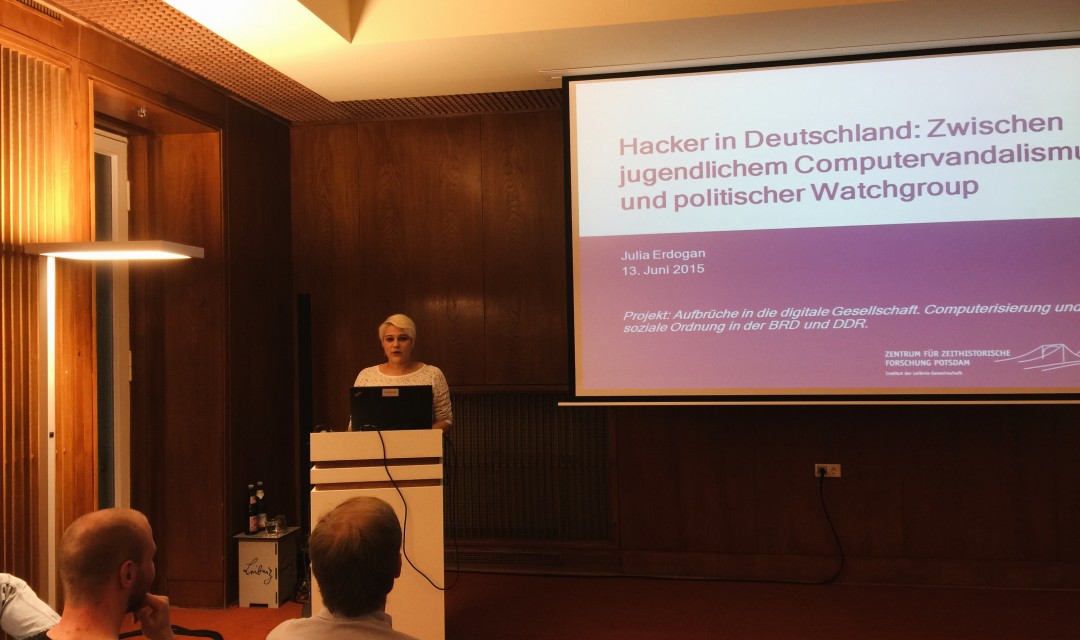

Zukunft, Vergangenheit, Tradition und Innovation sind hier eng verbunden. Das zeigt auch das spontane Reenactment in Zusammenarbeit mit der Wau Holland Stiftung. Zwei Herren auf einem Sofa werden interviewt. Sie spielen einen mitgeschnittenen Dialog nach, der sich zwischen Wau Holland und pengo nach dem Bekanntwerden des KGB-Hacks 1989 abgespielt hatte. Pengo spionierte damals mit Karl Koch, alias Hagbard Celine, für den KGB, was Werte und Ethik der Hacker in Deutschland auf den Prüfstand stellte. Eine konstante Diskussion, in wie fern man Auftragshack z.B. für Geheimdienste durchführen darf, wie es mit dem Hacken zur eigenen Bereicherung steht und was das verantwortungsvollen Hacken eigentlich bedeutet. Wau Holland hatte hier klar Position bezogen: Zusammenarbeit mit Geheimdiensten geht gar nicht. Sie stehen gegen alles wofür Hacker stehen. Wau Holland scheint trotz seines frühen Tods im Jahr 2001 noch immer Teil des Kongresses zu sein. Generell scheint es, dass Geschichte und Geist der 80er hier irgendwie noch weiter leben.

Dabei kann man das Vergangene auch neu kleiden: Eine alte Strickmaschine bei der man die Elektrik ausgetauscht hat und nun über eigene Software programmierbar ist; Spielklassiker, die man auf einem übergroßen Gamepad spielt – per Fuß oder Hand; ein eigenes Rohrpostsystem trotz elektronischer Kommunikationswege. Im Vordergrund bleibt für die meisten Teilnehmer der Spaß und Nutzen der Computertechnologie. Was alles möglich ist, was man selber kann, das kann man hier jedes Jahr aufs Neue sehen und zeigen.

Die Vorträge kann man fast alle online streamen, was auch für diejenigen nützlich ist, die bei einem gefragten Thema nicht mehr in den Saal gekommen sind. Man kann über twitter und IRC Fragen stellen, wenn man nicht physisch anwesend sein kann. Und doch kommen so viele Menschen zum C3. Von wegen unsoziale Nerds: Sich Treffen gehört doch seit 31 Jahren dazu. Diejenigen, die einem Talk im stickigen Saal zuhören, versuchen noch irgendwie reinzukommen, oder gemeinsam an Tischen voller Laptops sitzen, diskutieren und einander Neues zeigen, verdeutlichen eins ganz besonders: Ganz kann man den physischen Kontakt nicht ablösen. Es ist eine ganz andere Erfahrung, ob man wirklich dabei ist oder sich das Ganze im Internet ansieht. Klatschen, Gröhlen, Kommentare einwerfen, gemeinsames Lachen – das gehört dazu wie die klirrenden Mate-Flaschen. Oder alleine schon all die Installationen auf sich wirken zu lassen und den Machern dazu Fragen stellen. Den Idolen auch einmal nah zu sein oder durch Standing Ovations seinen Respekt auszudrücken, das geht an diesen Tagen. Und für jeden ist etwas dabei. Natürlich gibt es viele technische Vorträge über Hard- und Software, Verschlüsselung und Co. Aber auch politische, gesellschaftliche und immer mehr künstlerische Talks finden den Weg in den Fahrplan.

Die Rakete „Fairydust“ bei Nacht

Getragen wird das das alles von Freiwilligen, die für ein geordnetes Chaos, Sicherheit, Verpflegung und Wohlempfinden sorgen oder die ihr technisches Know-how zur Verfügung stellen, damit z.B. Licht, Ton und Netzwerk funktionieren. Hier kann jeder teilnehmen und zeigen was er kann. Hier zeigt sich eine Gemeinschaft. Aber nicht nur eine deutsche Szene von Hackern, Künstlern und Aktivisten tummelt sich in und um das Congress-Center; Von überall auf der Welt kommen sie hier zwischen den Feiertagen zusammen. Der C3 bleibt eines der wichtigsten Events der Hackerszene.

„A new dawn“ lautet das Motto diesmal. Im Sommer 2013 hatten die Snowden-Enthüllungen die Gemeinschaft etwas sprachlos gemacht. Es gab kein Motto zur 30. Jubiläums-Veranstaltung. Denn selbst für diese Experten, die mit einer flächendeckenden Überwachung gerechnet hatten, waren die Beweise und die Ausmaße dennoch erschreckend. Aber sofort hieß es, dass es weiter gehen muss. Eine neue Zeitrechnung – post-Snowden – die aber alte Werte weiter transportiert. Weiter für freies Internet und freie Informationen einsetzen, dazu beitragen, dass die Menschen vor dem Missbrauch ihrer privaten Daten geschützt werden, dass das Bewusstsein für Risiken und Chancen der Computertechnologie in die weite Welt getragen wird. Und natürlich den Spaß an der Technik nicht verlieren.

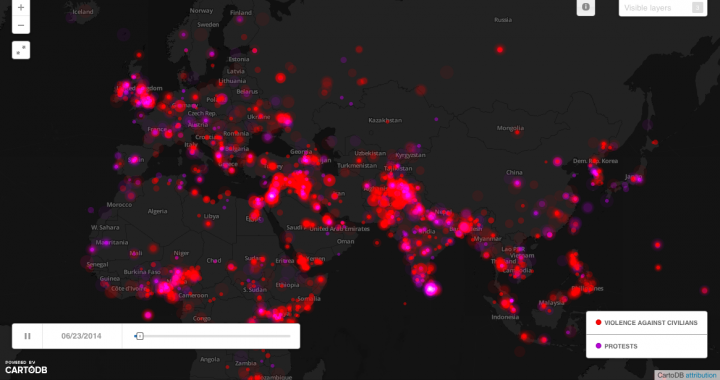

Die einen tragen dazu bei, indem sie Werkzeuge auf technischer Ebene zur Verfügung stellen, die anderen, indem sie den Diskurs suchen, indem sie aufdecken und kritische Fragen stellen. So war ein Thema, das den Kongress durchzog, die Frage nach investigativem Journalismus und der Technik. Neben anderen Journalisten, erzählte Laura Poitras, wie ihr Verschlüsselung geholfen hat, ihre Quellen und ihre Arbeit schützen zu können. Jake Applebaum, Mitentwickler vom Tor-Project, deckte auf, welche Verschlüsselungen NSA und Co brechen können, und welche wiederum die Geheimdienste vor Probleme stellen und bisher nicht zu knacken sind. Der Congress ist auch immer eine politische Veranstaltung. Irgendwie bleiben die Hacker eine Watchgroup, die den schlimmsten Ahnungen doch noch etwas Hoffnung entgegensetzen können. Sie benennen Probleme und zeigen auf, dass mehr möglich ist, als man denkt. Seit drei Jahrzehnten bleibt es dabei: Man soll sich der Technik nicht verwehren, sie aber auch nicht blind konsumieren, sondern sie sich aneignen, sie verstehen. Denn es bleibt bei allen Datenschutzproblemen der Aspekt des schöpferischen durch die Technik. Diese Ansichten wollen Hacker auch heute noch in die Gesellschaft tragen, beispielsweise durch Angebote für Kinder und Jugendliche (Chaos macht Schule, Jugend hackt). Und dabei schwebt wieder der Geist Wau Hollands über allem, der einmal sagte: „Was ist denn das einen Rechner aufzumachen, dagegen die Gesellschaft aufzumachen.“

Bildquelle: Poster des 31C3 – Chaos Computer Club